Thuismonitoring [1] wordt gebruikt om zorg te verplaatsen en op maat aan te bieden. Zowel vanuit ziekenhuizen als de eerstelijns zorg worden verschillende apps ingezet om thuismonitoring te faciliteren. 39 procent van de huisartsen en medische specialisten verwachten thuismonitoring intensiever in te zetten in de toekomst, aldus de E-healthmonitor 2023 [1]. Onderzoek van de Patiëntenfederatie Nederland laat zien dat ook patiënten tevreden zijn over de inzet van thuismonitoring: 8 op de 10 respondenten geeft thuismonitoring een veilig gevoel [2]. Randvoorwaarde voor de (verdere) inzet van thuismonitoring is veiligheid. Aan het begrip veiligheid zitten meerdere aspecten. In dit artikel gaan we in op de cybersecurity risico’s die thuismonitoringsapps met zich meebrengen. En laten we aan de hand van casussen zien hoe deze risico’s in de praktijk tot incidenten leiden.

[1] Thuismonitoring (ook wel telemonitoring) is het op afstand monitoren van een patiënt, waarbij de patiënt in de thuissituatie de eigen gezondheidswaarden (bijvoorbeeld bloeddruk, bloedsuikerwaarde) meet met een meetapparaat, of een app gebruikt om regelmatig digitale vragenlijsten in te vullen (bijvoorbeeld over voeding of mentale gezondheid). De zorgverlener ontvangt deze waarden of gegevens vervolgens digitaal en interpreteert de gegevens in het kader van een vooraf afgestemd doel en beleid. [1]

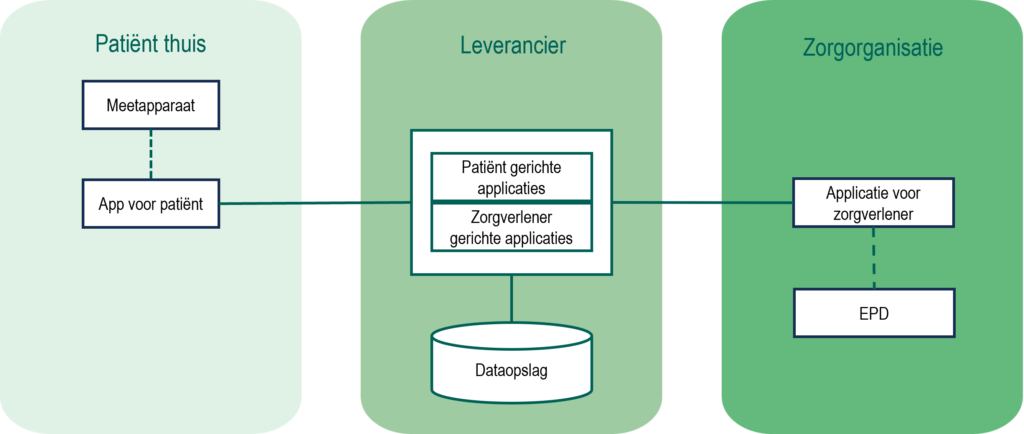

Hoe lopen de datastromen bij thuismonitoring?

Figuur 1 laat de datastromen vanaf de patiënt naar de zorgverlener zien. In deze beschrijving gaan we uit van de situatie dat de zorgaanbieder de thuismonitoringsapp afneemt bij een leverancier. Deze weergave maakt duidelijk dat thuismonitoringsapps afhankelijk zijn van het (publieke) internet. In de weergave is ook goed te zien dat een zorgorganisatie niet de volledige controle heeft over het thuismonitoringssysteem. Onderdeel van het thuismonitoringssysteem is immers de thuissituatie van de patiënt. Hierover heeft de zorgorganisatie geen/beperkte controle. Aanvalsmogelijkheden en het aanvalsoppervlak is door het gebruik van internet anders en groter dan wanneer een instrument of applicatie alleen binnen de zorgorganisatie, door zorgverleners, wordt gebruikt. De achterliggende techniek maakt gebruik van Application Programming Interface (API). API’ s zijn een veel gebruikte methode om met applicaties te kunnen communiceren. In de context van thuismonitoring zijn dit vaak webapplicaties in de cloud, bedoeld voor interactie tussen apps en achterliggende systemen, niet voor menselijke interactie.

Wat zijn de belangrijkste risico’s?

Het National Insitute of Standards and Technology (NIST) heeft onderzoek gedaan naar de risico’s van thuismonitoring [3]. Cawthra et al. [3] noemen als belangrijkste cybersecurity risico’s: i frauduleus gebruik van gezondheidsinformatie; ii niet beschikbare of vertraging in de monitoringsdata waardoor tijdlijnen niet volledig zijn een waarmee de zorg niet optimaal kan worden gegeven; iii onjuiste diagnose/behandeling door datamanipulatie; iv monitoring wordt onderbroken door ransomware; v verstoring van de monitoring door een gecompromitteerde component (via b.v. een DDoS-aanval);

Naast deze cybersecurity-risico’s is er ook sprake van privacy-risico’s zoals het risico op datalekken [3]. Informatiebeveiliging is in te delen in drie gebieden: beschikbaarheid van data (B); integriteit van data (I) en vertrouwelijkheid van data (V). Bovenstaande risico’s passen ook in deze BIV-indeling. Onder beschikbaarheid vallen risico’s iv en v, onder integriteit risico’s ii, iii en v en risico i en datalekken zijn in te delen onder vertrouwelijkheid. Kern van informatiebeveiliging is de beschikbaarheid, integriteit en vertrouwelijkheid van data te beschermen tegen dreigingen van binnen en buitenaf.

Wat zien we in de praktijk?

Aan de hand van een aantal incidenten bespreken we hieronder een aantal dreigingen. Niet bij alle casussen worden bijvoorbeeld productnamen genoemd, omdat niet alle incidenten openbaar zijn. De details van de beschreven incidenten zijn bij Z-CERT bekend.

Een manier om de beschikbaarheid van een thuismonitoringssysteem te beïnvloeden is een DDoS-aanval[1] op het systeem of een onderdeel hiervan. DDoS-aanvallen kunnen elk aan het internet ontsloten systeem treffen. En dit kan ook impact hebben op de patiënt/cliënt thuis. Bij één incident veroorzaakte de DDoS-aanval vertraging in de ontvangst van alarmmeldingen van cliënten, doordat het betreffende systeem in de cloud niet meer of verminderd bereikbaar was. De impact werd gemitigeerd door DDoS-bescherming van de cloudoplossing te activeren. [4].

Een ander scenario wat het functioneren van een thuismonitoringsysteem kan belemmeren is een ransomware-aanval. In 2023 zagen we een ransomware-incident bij een leverancier van alarmknoppen. Een vergelijkbaar incident kan zich voordoen bij thuismonitoringsapps. Door het ransomware-incident bij de leverancier van alarmknoppen was de communicatie tussen de knoppen en de meldkamer niet meer operationeel. In Nederland gebruiken veel zorgorganisaties een dergelijke oplossing. Doordat deze knoppen niet meer werkten, moest personeel van een organisatie extra maatregelen nemen om zeker te zijn, dat een cliënt niks zou overkomen [4].

In de praktijk zien we regelmatig slecht beveiligde API’ s als oorzaak voor datalekken. Bij een test uit 2021 bleek dat bijna alle geteste apps kwetsbaar waren door de API-configuratie [5]. Er zijn verschillende incidenten waarbij er fouten in de configuratie van API’ s van het systeem zijn misbruikt. Deze dreiging werd onder andere zichtbaar toen een ethisch hacker toegang kreeg tot gevoelige data verzameld via een app voor het melden van grensoverschrijdend gedrag in ziekenhuizen. Dankzij een misconfiguratie kon de ethisch hacker gevoelige informatie inzien en het beheerderwachtwoord onderscheppen. In Zwitserland speelde eenzelfde situatie waarbij informatie over de geestelijke gezondheid van patiënten kon worden ingezien [4]. Slechte API-beveiliging resulteert vaker in kwetsbaarheden. Zo was er ook een app waarbij borstkankerpatiënten informatie konden delen met hun arts. Doordat de API slecht beveiligd was, waarmee op de achtergrond informatie werd uitgewisseld, kon een ethisch hacker de medische informatie inzien van 12.500 borstkankerpatiënten. In een andere verantwoorde onthulling toonde een ethisch hacker aan patiënteninformatie in te kunnen zien van huisartsen van verschillende praktijken doordat een API slecht beveiligd was.

Ook configuratiefouten of kwetsbaarheden in andere onderdelen van het thuismonitoringsysteem kunnen worden misbruikt. In Nederland is een voorbeeld bekend waarbij een hacker toegang kreeg tot de server van een thuismonitoringoplossing waar de koppeling met het patiëntendossier gerealiseerd was. De impact leek uiteindelijk mee te vallen, omdat de hacker het systeem niet direct heeft gebruikt voor data-exfiltratie.

[1] Een aanval door een verzameling computers of andere apparaten die tegelijk proberen om een computer(netwerk) of dienstverlening uit te schakelen. Vaak gaat de aanval via een botnet [9].

Kunnen de risico’s worden gemitigeerd?

Veel van de hierboven beschreven risico’s kunnen (deels) worden gemitigeerd. Het NIST Cybersecurity Framework biedt een goed raamwerk van maatregelen. Cawthra et al. [3] beschrijven uitgebreid welke maatregelen toegepast zouden kunnen worden. Vaak is het ook zo dat niet één maatregel één risico afdekt, maar het pakket aan maatregelen. Denk bijvoorbeeld aan netwerksegmentatie, encryptie, pentesten en toegangsbeheer, kan een risico beperken. Sommige maatregelen zullen binnen het IT-netwerk van een zorgorganisatie al aanwezig zijn, andere mogelijk nog niet. Daarom is het van belang om bij de implementatie van een thuismonitoringsapp een juiste risicoanalyse te maken. Dit is ook een vereiste volgens het Toetsingskader Digitale Zorg [6]. Om ervoor te zorgen dat ook de cybersecurity-risico’s hierin meegenomen worden is de betrokkenheid van de Information Security Officer en/of IT-afdeling van de zorgorganisatie in een vroeg stadium noodzakelijk.

Alhoewel de zorgorganisatie eindverantwoordelijk is, zal ook de leverancier van de thuismonitoringsapp nodig zijn om een juist beveiligingsniveau te realiseren. Bij de aanschaf en tijdens de contractduur is het van belang om de juiste afspraken met de leverancier te maken en te onderhouden. In onze whitepaper ‘Leveranciersmanagement’ beschrijven we dit in meer detail [7].

Bovenstaande voorbeelden laten zien dat het van groot belang is om API’s op een juiste manier te configureren. Als zorgorganisatie kan je je leverancier daar goed op bevragen. Vraag hierbij zowel naar de ontwikkeling van de API’s, bijvoorbeeld door te vragen of de OWASP top10 voor API-security zijn meegenomen in de ontwikkeling [8]. Controleer ook of de API’s getest zijn. Vraag bijvoorbeeld om de laatste penetratietestresultaten of overweeg om zelf een penetratietest uit te laten voeren. Dit is niet alleen bij de implementatie van belang, maar ook bij updates en doorontwikkeling. Deze punten zijn dus belangrijk om terug te laten komen in de monitoring van de leveranciers.

Tot slot, het juiste beveiligingsniveau is geen statisch niveau. Het is van belang om de dreigingen en risico’s periodiek te bekijken. Het dreigingsbeeld verandert continu. Dreigingen kunnen input zijn voor een zorgorganisatie en/of leverancier om aanvullende maatregelen te nemen of om maatregelen aan te passen. Z-CERT brengt ieder kwartaal een dreigingsbeeld uit specifiek voor de zorg. Dit dreigingsbeeld kan helpen om te controleren of de juiste maatregelen zijn genomen.

Referenties

[1] B. Keij, A. Versluis, E. Alblas, J. Keuper, L. van Tuyl en R. van der Vaart, „E-healthmonitor 2023. Stand van zaken digitale zorg,” Rijksinstituut voor Volksgezondheid en Mileu, 2024.

[2] Patiëntenfederatie Nederland, „Ervaringen met thuismonitoring,” https://www.patientenfederatie.nl/actueel/nieuws/patienten-ervaren-meer-rust-en-veiligheid-door-thuismonitoring, 2024,

[3] J. Cawthra, N. Grayson, R. Pulivarti, B. Hodges, J. Kuruvilla, K. Littlefield, S. Wang, R. Williams en K. Zheng, „Securing Telehealth Remote Patient Monitoring Ecosystem,” Nation Institue of Standards and Technology (NIST) Special Publiction 1800-30, 2022.

[4] Stichting Z-CERT, „Cybersecurity dreigingsbeeld voor de zorg 2023,” https://z-cert.nl/actueel/nieuws/wereldwijd-nemen-ransomware-incidenten-in-de-zorg-toe, 2024.

[5] S. Ikeda, „Mobile health apps are exposing PII and PHI via API vulnerabilities; 23 million may be affected,” CPO Magazine, 2021.

[6] Inspectie Gezondheidszorg en Jeugd, „Toetsingskader Digitale Zorg,” https://www.igj.nl/publicaties/toetsingskaders/2024/05/06/toetsingskader-digitale-zorg-uitgebreide-versie, 2024.

[7] Stichting Z-CERT, „Leveranciersmanagement,” https://z-cert.nl/actueel/nieuws/whitepaper-leveranciersmanagement, 2023.

[8] OWASP, „OWASP API Security Project,” Available: https://owasp.org/www-project-api-security/.

[9] Cyberveilig Nederland, „https://cyberveilignederland.nl/woordenboek,” 2024.